Di Ikhtisar Otentikasi 802.1x blog kami menetapkan bahwa EAP adalah protokol lapisan 2 yang digunakan dalam kerangka 802.1X untuk memvalidasi pengguna dan perangkat. Lebih jauh lagi, EAP sangat fleksibel karena ada banyak jenis metode EAP atau EAP yang tersedia. Beberapa merupakan hak milik seperti Cisco LEAP sementara yang lain berbasis standar seperti EAP-TLS. Beberapa menyediakan otentikasi timbal balik sementara yang lain tidak. Beberapa memerlukan sertifikat sisi server dan klien, sementara beberapa hanya memerlukan sertifikat sisi server; yang lain tidak memerlukan sertifikat sama sekali. Beberapa menggunakan nama pengguna dan kata sandi, yang lain menggunakan token. Beberapa mendukung otentikasi mesin atau komputer sementara yang lain tidak. Beberapa mengirimkan kredensial di dalam terowongan terenkripsi sehingga menghasilkan keamanan yang lebih kuat sementara yang lain tidak. Blog ini berfokus pada metode EAP yang paling umum, EAP-PEAPv0 (EAP-MSCHAPv2).

EAP-PEAP

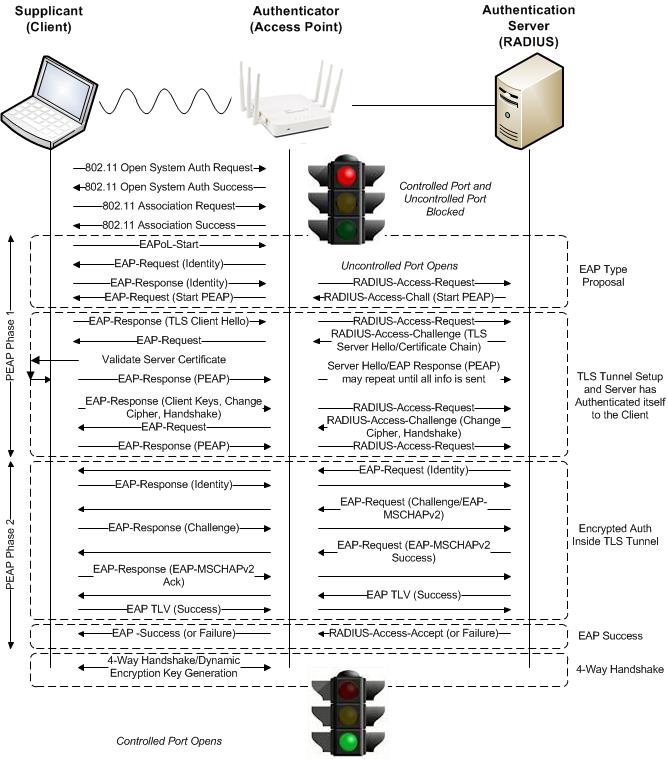

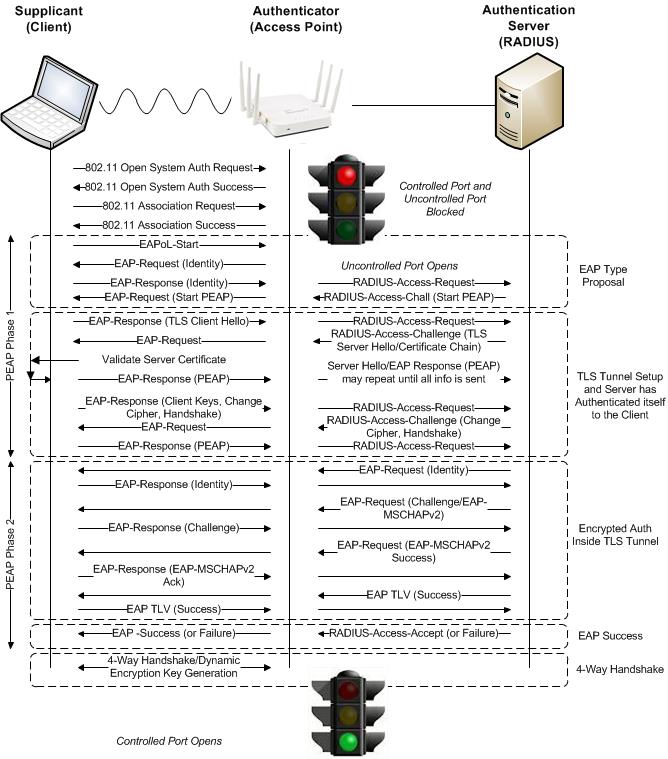

Untuk berbicara tentang EAP-PEAPv0 (EAP-MSCHAPv2) pertama-tama kita harus berbicara tentang EAP-Protected Extensible Authentication Protocol (EAP-PEAP), juga dikenal sebagai PEAP. Seperti EAP, PEAP juga menawarkan fleksibilitas karena terdapat banyak varian rasa. Sekali lagi blog ini fokus pada EAP-PEAPv0 (EAP-MSCHAPv2). Berbeda dengan EAP yang memiliki satu identitas dan fase pemohon, PEAP memiliki dua fase. Identitas pemohon sering disebut batin dan lahiriah. Identitas luar sebenarnya adalah nama pengguna palsu yang dikirim dalam bentuk teks jelas di luar terowongan terenkripsi TLS. Identitas luar bagi banyak pemohon sering kali “anonim” namun hal ini dapat dikonfigurasi pada beberapa pemohon. Identitas batin adalah identitas sebenarnya dari pemohon yang dikirim dilindungi di dalam terowongan TLS terenkripsi. Demikianlah kata “dilindungi”. Hal ini sangat penting untuk nirkabel karena EAP terjadi selama proses otentikasi 802.1X, sebelum frame nirkabel dienkripsi. Kami sebutkan di atas bahwa PEAP juga memiliki dua fase. Identitas luar dikirim pada tahap 1 secara jelas dan identitas dalam dikirim pada tahap 2 terenkripsi. Jangan bingung enkripsi ini dengan enkripsi Layer 2 yang digunakan untuk mengenkripsi data nirkabel melalui udara seperti AES/TKIP. Terowongan TLS terenkripsi ini dibuat dan hanya ada dalam hitungan milidetik dengan tujuan menyediakan saluran aman untuk melindungi kredensial pengguna. Poin utamanya adalah untuk membuat terowongan TLS, diperlukan instalasi sertifikat sisi server di Server RADIUS. Lihat blog EAP-PEAP – Persyaratan Sertifikat untuk informasi lebih lanjut mengenai persyaratan sertifikat. PEAPv0 mengacu pada metode EAP luar dan merupakan mekanisme yang digunakan pada fase 1 untuk membuat terowongan TLS yang aman guna melindungi transaksi otentikasi berikutnya pada fase 2. Karena saluran TLS yang dibuat pada fase 1 melindungi transaksi otentikasi berikutnya pada fase 2, protokol otentikasi berbasis kata sandi yang biasanya rentan terhadap serangan kamus offline seperti MS-CHAPv2 dapat digunakan untuk otentikasi. EAP-MSCHAPv2 disebut sebagai metode EAP bagian dalam.

EAP-PEAPv0 (EAP-MSCHAPv2)

EAP-PEAPv0 EAP-Microsoft Challenge Handshake Authentication Protocol v2 (EAP-MSCHAPv2) juga dikenal sebagai PEAP-MSCHAPv2 adalah metode otentikasi timbal balik yang mendukung otentikasi pengguna atau komputer berbasis kata sandi. EAP-PEAPv0 (EAP-MSCHAPv2) adalah bentuk PEAP yang paling umum digunakan saat ini karena menggunakan nama pengguna dan kata sandi sederhana dibandingkan sertifikat sisi klien yang rumit dan memiliki dukungan sistem operasi yang luas termasuk Microsoft Windows, Apple OS X/iOS, Linux, Android, dll. Meskipun kami mulai melihat metode berbasis sertifikat seperti EAP-TLS mendapatkan popularitas dengan Manajemen Perangkat Seluler dan solusi orientasi yang menyederhanakan penyediaan, distribusi, dan pengelolaan sertifikat. EAP-MSCHAPv2 disebut sebagai metode EAP bagian dalam. MSCHAPv2 yang didefinisikan dalam RFC-2759, adalah CHAP (Challenge Handshake Authentication Protocol) versi Microsoft. Seperti CHAP, kata sandi identitas pengguna dienkripsi menggunakan hash. Microsoft awalnya mengembangkan MS-CHAP sebagai versi kepemilikan CHAP dan kemudian merilis MS-CHAPv2 untuk mengatasi kerentanan keamanan di MS-CHAP. MS-CHAPv2 memperkenalkan algoritma hashing yang lebih kuat dan juga menambahkan dukungan untuk otentikasi timbal balik selama pertukaran MS-CHAPv2. Namun seperti MS-CHAP, MS-CHAPv2 ditemukan rentan dan hanya boleh digunakan di dalam terowongan TLS.

Pertukaran 802.1X/EAP-PEAPv0 (EAP-MSCHAPv2).

Otentikasi Mesin/Komputer

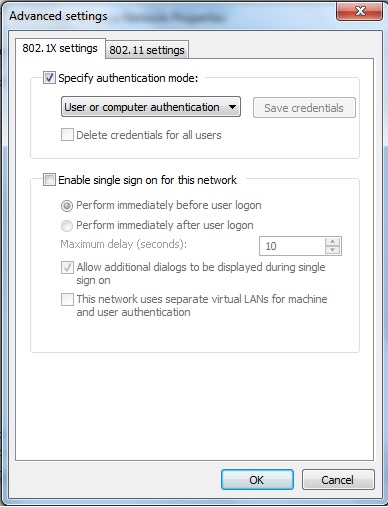

Otentikasi mesin EAP-PEAPv0 (EAP-MSCHAPv2) juga dapat disebut sebagai otentikasi komputer. Otentikasi mesin memungkinkan mesin domain atau komputer untuk mengautentikasi sebelum pengguna masuk menggunakan nama host/mesin (host/namakomputer.domain) sebagai nama pengguna dan kata sandi akun mesin domain komputer sebagai kata sandi. Kata sandi akun mesin domain secara otomatis dibuat ketika komputer terdaftar ke domain. Hal ini memungkinkan kebijakan grup diterapkan dan skrip login dijalankan saat pengguna login. Hal ini juga memungkinkan pengguna yang tidak memiliki profil cache lokal di komputer domain untuk login. Otentikasi mesin mengemulasi pengalaman “kabel” penuh. Tanpa otentikasi mesin Anda tidak akan dapat menerapkan kebijakan grup dan menjalankan skrip login untuk memetakan drive, menghubungkan printer, dll. Pengguna yang belum pernah login ke komputer domain sebelumnya tidak akan bisa login. Jika Anda tidak memerlukan kebijakan grup, skrip masuk, atau kemampuan pengguna domain non-cache untuk masuk, Anda mungkin tidak diharuskan menerapkan autentikasi mesin.

Otentikasi komputer Microsoft Windows 7 diaktifkan secara default

Sambungan Kembali Cepat/Dimulainya Kembali Sesi

Fast Reconnect, juga dikenal sebagai Session Resumption, memungkinkan autentikasi ulang dan roaming yang lebih cepat antara titik akses oleh klien dan server, melakukan cache sesi TLS yang dibuat selama PEAP Fase 1 setelah otentikasi PEAP Fase 2 berhasil. Setelah autentikasi ulang berikutnya, sesi dapat dilanjutkan dengan melalui proses jabat tangan TLS yang lebih sederhana dan lebih singkat serta melewati metode autentikasi bagian dalam. Hal ini biasanya menghasilkan pengurangan lalu lintas secara keseluruhan sebesar 50% yang dipertukarkan dengan server RADIUS namun waktu roaming biasanya memerlukan waktu hingga sekitar 300 md untuk menyelesaikannya. Waktu roaming mungkin lebih lama jika misalnya server RADIUS melalui sirkuit WAN. Meskipun ini merupakan peningkatan yang signifikan dibandingkan otentikasi penuh, Fast Reconnect/Session Resumption masih belum cukup cepat untuk mendukung aplikasi real-time seperti voice over IP. Sambungan ulang cepat adalah fitur opsional PEAP. Jika Anda ingin menggunakannya, itu harus diaktifkan di klien dan server RADIUS.

EAP-PEAP Melihat Lebih Dekat – WiFiblog.com