Hal pertama yang pertama. Ini 802.1X, bukan 802.1x atau 802.11x. Sekarang kita sudah meluruskannya, mari kita lanjutkan. 802.1X adalah standar Institute of Electrical and Electronics Engineers (IEEE) untuk kontrol akses jaringan berbasis port. 802.1X menyediakan kerangka kerja untuk otentikasi dan otorisasi serta manajemen kunci enkripsi dinamis untuk enkripsi melalui udara. Dengan 802.1X, semua lalu lintas kecuali lalu lintas autentikasi diblokir di port hingga autentikasi berhasil. Setelah otentikasi berhasil, lalu lintas normal dapat melewati port dan pengguna atau perangkat diberi wewenang untuk mengakses sumber daya jaringan. Awalnya dirancang untuk digunakan dalam jaringan kabel, 802.1X telah diadaptasi untuk digunakan dalam Jaringan Area Lokal Nirkabel (WLAN). Dalam WLAN, port adalah port virtual atau entitas port.

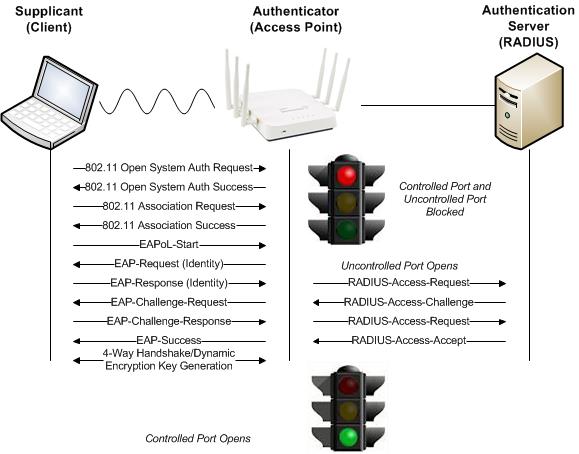

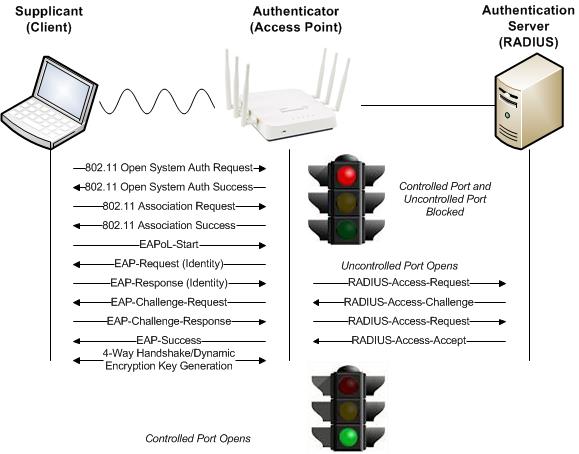

Kerangka otentikasi dan otorisasi 802.1X melibatkan tiga pihak utama, masing-masing dengan fungsi tertentu. Ketiga pihak ini bekerja sama satu sama lain untuk memastikan hanya pengguna dan perangkat yang berhasil diautentikasi yang diberi wewenang untuk mengakses sumber daya jaringan. Protokol otentikasi lapisan 2 yang disebut Extensible Authentication Protocol (EAP) digunakan dalam kerangka 802.1X untuk memvalidasi pengguna dan perangkat. EAP akan dibahas lebih lanjut di bawah ini. Tiga pihak utama kerangka 802.1X adalah pemohon, autentikator, dan server autentikasi.

Pemohon, pengautentikasi, dan server autentikasi.

Mereka memohon

Pemohon adalah host dengan perangkat lunak, perangkat sisi klien seperti laptop, tablet, atau perangkat genggam yang meminta otentikasi dan otorisasi ke WLAN menggunakan kredensial seperti nama pengguna/kata sandi atau sertifikat. Pemohon mengirimkan pesan otentikasi EAP ke server otentikasi di Lapisan 2 menggunakan enkapsulasi EAP over LAN (EAPOL) karena semua lalu lintas lainnya diblokir hingga otentikasi berhasil.

Istilah pemohon sering digunakan secara bergantian untuk merujuk pada perangkat lunak yang berjalan pada klien. Pemohon dapat dibangun ke dalam sistem operasi seperti Microsoft Windows, dapat disediakan oleh vendor adaptor klien WLAN seperti Intel PROSet Utility, atau dapat dibeli dari 3rd Pihak seperti Odyssey Access Client (OAC) Juniper Networks (sekarang dimiliki dan didukung oleh Pulse Secure, LLC). Untuk praktik terbaik, Anda harus melakukan standarisasi pada satu jenis pemohon per perangkat, misalnya menggunakan pemohon bawaan pada semua perangkat Microsoft Windows Anda.

Pengautentik

Authenticator adalah perangkat jaringan, seperti titik akses, yang memblokir semua lalu lintas melalui entitas portnya dengan pengecualian lalu lintas otentikasi EAP hingga otentikasi berhasil. Authenticator merangkum pesan otentikasi EAP yang dikirim dari pemohon ke dalam protokol RADIUS dan meneruskannya ke server otentikasi. Authenticator memainkan peran perantara, meneruskan pesan otentikasi antara pemohon dan server otentikasi. Authenticator memelihara dua port virtual; pelabuhan yang tidak terkendali dan pelabuhan yang terkendali. Port yang tidak terkontrol memungkinkan lalu lintas otentikasi EAP melewatinya, sedangkan port yang dikontrol memblokir semua lalu lintas lainnya hingga otentikasi berhasil.

Sebagai pengautentikasi, titik akses atau pengontrol WLAN harus dikonfigurasi untuk menunjuk ke alamat IP dari satu atau lebih server otentikasi/RADIUS, harus dikonfigurasi dengan port UDP yang sesuai yang digunakan oleh server RADIUS (1645/1812 untuk otentikasi; 1646/1813 untuk akuntansi), dan harus dikonfigurasi dengan rahasia bersama. Rahasia bersama ada antara autentikator dan server autentikasi sehingga keduanya dapat memvalidasi satu sama lain.

Server Otentikasi

Server otentikasi adalah server yang memvalidasi kredensial pemohon yang meminta otentikasi dan otorisasi ke WLAN. Server autentikasi biasanya berupa server RADIUS yang memelihara basis data pengguna atau mungkin melakukan proksi ke database eksternal lain seperti Microsoft Active Directory (AD)/LDAP. Setelah otentikasi berhasil, server otentikasi mengirimkan paket penerimaan RADIUS ke pemohon. Pengautentikasi meneruskan pesan ke pemohon dalam bingkai keberhasilan EAP, negosiasi Jabat Tangan 4 Arah diselesaikan untuk menghasilkan kunci enkripsi dinamis untuk enkripsi melalui udara, port yang dikontrol dari pengautentikasi tidak diblokir, dan pemohon diberi wewenang untuk mengakses sumber daya jaringan. Langkah berikutnya yang biasanya dilakukan pemohon adalah mendapatkan alamat IP menggunakan DHCP.

Pertukaran 802.1X/EAP generik

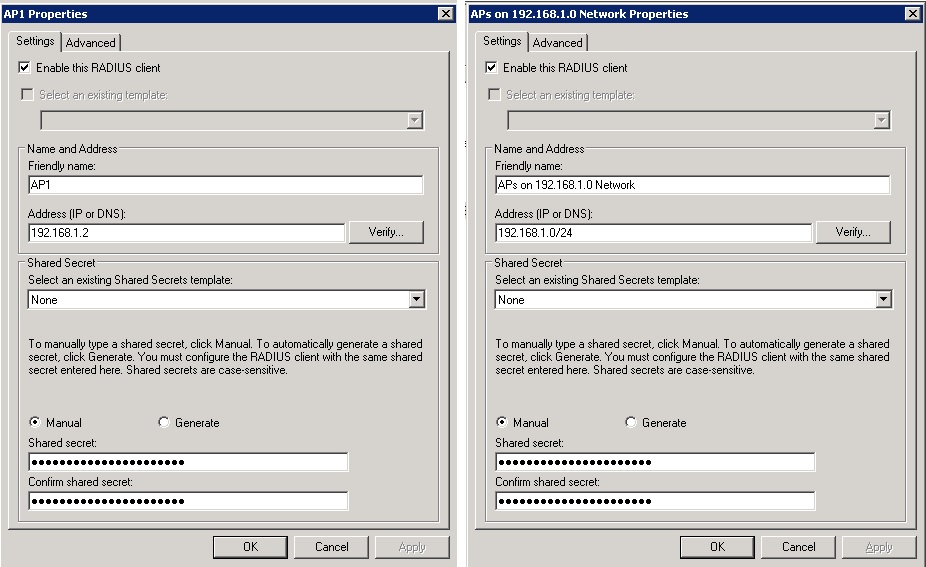

Klien RADIUS

Saat mengkonfigurasi server otentikasi Anda harus membuat klien RADIUS dengan alamat IP dan rahasia bersama untuk setiap titik akses atau pengontrol WLAN tergantung pada vendornya. Alternatifnya, Anda mungkin dapat mengkonfigurasi klien RADIUS di server RADIUS dengan rentang alamat IP. Microsoft Windows Server Enterprise dan Network Policy Server (NPS) misalnya memungkinkan Anda mengonfigurasi rentang alamat IP di bidang alamat dengan menggunakan notasi Classless Inter-Domain Routing (CIDR). Misalnya jika semua titik akses berada di jaringan 192.168.1.0/255.255.255.0, Anda dapat mengetikkan 192.168.1.0/24 di bidang alamat. Namun harap berhati-hati karena Microsoft Windows Server Standard NPS tidak mendukung konfigurasi Klien RADIUS dengan rentang alamat IP dan Anda dibatasi maksimal 50 klien RADIUS. Sekali lagi ada rahasia bersama antara autentikator dan server autentikasi sehingga mereka dapat memvalidasi satu sama lain.

Contoh konfigurasi NPS yang menggambarkan klien RADIUS untuk satu AP dan klien RADIUS untuk seluruh subnet AP menggunakan notasi CIDR.

Protokol Otentikasi yang Dapat Diperluas (EAP)

Extensible Authentication Protocol (EAP), sebagaimana didefinisikan dalam IETF RFC 3748, dan kemudian diperbarui di RFC 5247, mendukung beberapa metode otentikasi. EAP awalnya diadopsi untuk digunakan dengan PPP namun sejak itu telah didefinisikan ulang untuk digunakan dengan kontrol akses jaringan berbasis port 802.1X. EAP adalah protokol lapisan 2 yang digunakan dalam kerangka 802.1X untuk memvalidasi pengguna dan perangkat. EAP sangat fleksibel karena ada banyak jenis metode EAP atau EAP yang tersedia. Beberapa merupakan hak milik seperti Cisco LEAP sementara yang lain berbasis standar seperti EAP-TLS. Beberapa menyediakan otentikasi timbal balik sementara yang lain tidak. Beberapa memerlukan sertifikat sisi server dan klien, sementara beberapa hanya memerlukan sertifikat sisi server; yang lain tidak memerlukan sertifikat sama sekali. Beberapa menggunakan nama pengguna dan kata sandi, yang lain menggunakan token. Beberapa mendukung otentikasi mesin atau komputer sementara yang lain tidak. Beberapa mengirimkan kredensial di dalam terowongan terenkripsi sehingga menghasilkan keamanan yang lebih kuat sementara yang lain tidak.

Mari kita lihat lebih dekat EAP-PEAP.

Ikhtisar Otentikasi 802.1X – WiFiblog.com